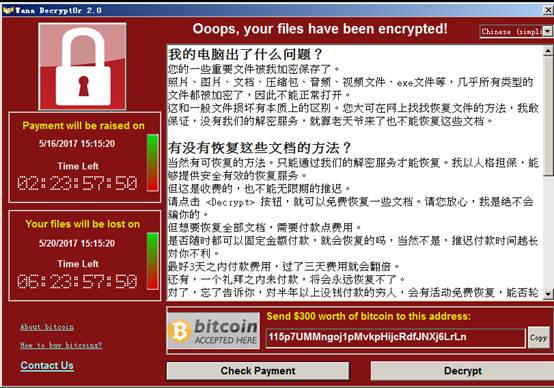

一种恶意软件,可以感染设备、网络与数据中心并使其瘫痪,直至用户支付赎金使系统解锁。通过社工钓鱼邮件进行传播,当用户运行邮件附件后,开始下载病毒病毒自动运行,运行后,病毒会将电脑中的各类文档进行加密,让用户无法打开,并弹窗限时勒索付款提示信息,如果用户未在指定时间缴纳黑客要求的金额,被锁文件将永远无法恢复。

勒索病毒发展史:

敲诈软件起源较早,最早于1996年。

早年间以数据绑架为主,多用自定义加密算法,可技术还原。

2016年开始,大面积感染中国地区;

2017年5月,WannaCry勒索病毒通过MS17-010漏洞在全球范围大爆发,包括中国在内的全球100多个国家和地区遭到大规模网络勒索攻击;

2017年6月,Petya勒索病毒再度肆虐全球,影响的国家有英国、乌克兰、俄罗斯、印度、荷兰、西班牙、丹麦等;

2017年10月,新型勒索软件“坏兔子”正在欧洲多国蔓延,已有超过200多个政府机构和私营企业受到影响;

2018年2月,湖南、湖北两家省级医院信息系统遭受黑客攻击,导致系统大面积瘫痪,造成院内诊疗流程无法常运转;

2018年7月,多起国内用户感染“撒旦”勒索病毒,“撒旦”不仅会对感染病毒的电脑下手,同时还会利用多个漏洞继续攻击其他电脑;

勒索病毒防御措施

应急措施:目前该勒索病毒加密后的文件暂无解密方法,请使用以下手段进行应急防范。

1)不点击来源不明的邮件以及附件,尤其是如下扩展名的附件:.js, .vbs, .exe, .scr, or .bat

2)不要点击来源不明的邮件以及附件,可能包含密码抓取工具或其他木马病毒;

3)更改默认administrator管理帐户,禁用GUEST来宾帐户;

4)更改复杂密码,字母大小写,数字及符号组合的密码,不低于10位字符;不要使用电话号码,工号等纯数字作为账号密码。

5)设置帐户锁定策略,在输入5次密码错误后禁止登录;,

6)安装杀毒软件,设置退出或更改需要密码,防止进入关闭杀毒软件;

7)定期的一个数据备份,如是云服务器,一定要做好快照;

8)服务器尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,3389,135,139等;

9)禁止系统自带远程协助服务,使用其它远程管理软件,例如:TeamViewer,并妥善保管好密码。

10)及时更新windows补丁;

信息网络中心已经在学校出口和校内交换机等设备关闭病毒传播的主要端口如445,135,138,139等。3389端口尚未全网隔离。如果机器未打补丁和设置复杂密码建议关闭机器的远程协助功能。请各业务系统的管理员检查自己业务系统是否更新补丁,备份重要数据,加强口令复杂度。